Korporacja Umbrella korzysta z tuzina fizycznych serwerów z oprogramowaniem na różnorodnych platformach. Na każdym z nich uruchomionych jest po kilka usług. Pierwsze dwa lepsze z brzegu serwery "stoją na" Linux-ie i Windows-ie. Na pierwszym serwerze pracuje Apache i PHP, który serwuje na potrzeby firmy CMS’a. Na drugiej maszynie działa system ERP i wymagany przez niego MSSQL. Po trzech latach od instalacji, część z serwerów ulega regularnym fizycznym awariom sprzętu. Korporacja Umbrella przez tygodnie odnosi paraliż w różnych sektorach swojej działalności. Zarząd Umbrella ponosi ogromne koszty w związku z awariami, które coraz częściej zaczynają się ujawniać w związku z eksploatacją starego już sprzętu IT a ich naprawa generuje dodatkowe koszty i trwa po kilkadziesiąt godzin. Korporacja powołuje zespół IT Rescue Service. W między czasie zarząd korporacji wspólnie z doradcami IT spotyka się przypadkowo z certyfikowanym partnerem QNAP w Polsce. Firma OCP – certyfikowany partner QNAP wyszkolony przez jednego z dystrybutorów firmy QNAP w Polsce, proponuje wymianę tuzina pojedynczych i przestarzałych już maszyn fizycznych na dwa serwery QNAP. Doradcy IT w korporacji Umbrella przypominają, że odseparowane maszyny fizyczne zwiększały bezpieczeństwo uruchomionych na nich usług. OCP podtrzymuje swoją propozycję wymiany 12 maszyn fizycznych na zaledwie dwa serwery QNAP – jeden dla wirtualizacji wszystkich obecnie działających serwerów, a drugi jako magazyn kopii zapasowych maszyn wirtualnych. QNAP taki scenariusz nazywa… skalowalnością, elastycznością i bezpieczeństwem!

W scenariuszu jak ten powyżej nie trzeba dużo myśleć, że infrastruktura rzekomej firmy Umbrella, to skandaliczne trwonienie budżetu firmy, a także dużo trudniejsza konserwacja sprzętu. Oczywiste jest, to, że w dobie wirtualizacji wszystkie, nawet już te działające fizyczne komputery można w łatwy sposób skonwertować do obrazów maszyn wirtualnych za pomocą darmowego narzędzia VMware Converter. Zatem fizyczne komputery można przenieść na jedną wspólną maszynie i uruchomić oddzielnie.

Jakie są korzyści takiego rozwiązania?

W Polsce wirtualizacja dla wielu to nadal wczasy na wyspach egzotycznych

Niby każdy wie do czego ona służy, ale w dalszym ciągu większość z nas z niej niechętnie korzysta. Wirtualizacja wymaga dwóch rzeczy. Dużo RAM’u i minimum chęci, a korzyści same już wypłyną, tj. oszczędność prądu, łatwe kopie zapasowe, powielanie szablonów maszyn wirtualnych, przenoszenie obrazów pomiędzy hostami, a także wiele innych …jak np. migawki. Migawki maszyn wirtualnych, to jak portal umożliwiający powrót maszyny wirtualnej do przeszłości – np. do momentu przed awarią systemu wynikającej z niepowodzonej aktualizacji oprogramowania. Tak więc, wirtualizacja to nie tylko oszczędność, czy łatwe archiwizowanie, ale przede wszystkim komfort w zarządzaniu.W Polsce wirtualizacja dla wielu to nadal wczasy na wyspach egzotycznych

Komfort a bezpieczeństwo…

Wydaje się, że scenariusz uruchomienia wszystkiego na jednym sprzęcie to zły pomysł. W przypadku awarii sprzętu cała firma zostałaby sparaliżowana. Rzeczywiście taki wariant trzeba brać pod uwagę. Dlatego oszczędność kosztów przez wirtualizacje maszyn fizycznych należy rozumieć jako korzyść wynikającą z inwestycji w – nie tylko jeden serwer – a nową infrastrukturę. Nowa infrastruktura powinna przewidywać scenariusz ochronny zapewniających ciągłą prace uruchomionych na niej usług produkcyjnych. Dlatego w interesie inwestora oprócz oszczędności kosztów idącą za wymianą dwunastu serwerów fizycznych na jeden serwer QNAP, musi znajdować się budżet na dodatkową jednostkę – najlepiej taką samą, zapewniającą bezpieczeństwo i magazyn dla kopii zapasowych usług z jednostki produkcyjnej. Stąd propozycja dwóch serwerów, a nie tylko jednego, zamiast łącznie dwunastu serwerów fizycznych. W tej konfiguracji pomocniczy drugi serwer QNAP po za magazynem kopii zapasowych, umożliwi ewentualne uruchomienie zarchiwizowanych z kopii zapasowych usług uległych awarii, a nawet pozwoli w kilka minut przenieść dyski z całej macierzy produkcyjnej i w pełni przywrócić do działania wszystkie jej usługi. Jednak do podstaw zrozumienia idei wirtualizacji infrastruktury sieciowej wystarczy nam w przykładzie tylko jeden – jeden serwer – QNAP.

Elastyczność od macierzy po

skrętkę

Możliwości jakie idą z systemów wirtualnych praktycznie są nieograniczone. Systemy wirtualne mogą służyć jako pojedyncze uruchomione usługi, jako archiwizacja przestarzałych komputerów, jako maszyny z nietypowymi systemami operacyjnymi odgrywające rolę narzędzi dla programistów lub testerów oprogramowania, ale np. także jako kontrolery sieciowe – np. routery czy firewall'e. W naszym wypadku zastosowanie takiego programowego routera jest idealnym pomysłem umożliwiającym kontrole ruchu i przekierowanie poszczególnych portów/usług na maszyny wirtualne i odpowiednie bezpieczne ich udostępnienie w publicznym Internecie.skrętkę

QNAP Router!

= Mikrotik RouterOS lub pfSense, ...

Mikrotik RouterOS to jeden z najbardziej popularnych softów routerowych, który miał okazje zagościć w świecie konsumenckich urządzeń sieciowych IT. Przede wszystkim jest szybki i umożliwia niemal wszystko. Ale wymaga odpowiedniej wiedzy, która nie jest opisana żadnymi innymi podobnymi językami programowania i chociaż jest klikalny, to używanie Mikrotika przez interfejs Web'owy to jak chodzenie w turbanie na plaży pośród palm o wschodzie słońca w Los Angeles. Jeśli używasz DD-WRT na Linksys'ie, to możesz sprawdzić swoje siły z Mikrotikiem. Jeśli zachwycasz Cię Tomato na TP-Link-u lub wydałeś kilka stów na router ASUS'a, to własnie tracisz czas interesując się tym tematem - Mikrotik nie jest dla Ciebie. Po za tym Mikrotik RouterOS nie jest darmowy. Licencja zaczyna się od kwoty $29USD co de facto nie jest absolutnie wygórowaną ceną – baaa! to jak za darmo za możliwości jakie oferuje. (Obecnie jako QNAP prowadzimy rozmowy z firmą Mikrotik o przygotowanie specjalnej darmowej wersji oprogramowania Mikrotik dla serwerów QNAP).

Ale czy warto wydawać pieniądze na Mikrotika wyłącznie dla potrzeb wirtualizacji? Niekoniecznie. pfSense chociaż jest inny od Mikrotika, to równie sprawnie daje rade!

Czym jest pfSense?

Istnieje naprawdę wiele dobrych rozwiązań pod firewall i router. Ale pfSense jest niewątpliwie jednym z najlepszych firewalli i routerów open source wymagającym architektury i386/x64. pfSense to znakomita odmiana dystrybucji systemu operacyjnego FreeBSD, który jest uważany za bardzo bezpieczny i stabilny system. pfSense może pełnić funkcje firewalla, DNS'a, serwera DHCP, bramki VPN i wiele innych. Zapora sieciowa firewall w pfSense określa zasady komunikacji w sieci, a tym samym może wnieść znaczący wkład w bezpieczeństwo usług uruchomiony za nią. Idealnie nadaje się dla zastosowań wirtualnych. Łatwa instalacja, wysoka wydajność, elastyczność i wysoka przepustowość danych to tylko kilka z wielu zalet pfSense. A ponieważ jest to oprogramowanie open source, nie ponosisz żadnych kosztów związanych z licencjonowaniem. Czy może być coś lepszego?

Wymagania sprzętowe

- minimum dwie karty sieciowe (WAN i LAN)

- architektura i386

- min. 500MHz (zalecany 1GHz)

- min. 256MB RAM (zalecany 1 GB)

Firewall

- Filtrowanie po źródłowym i docelowym IP, protokole IP, źródłowym i docelowym porcie dla ruchu TCP i UDP

- Limitowanie jednoczesnych połączeń

- Wykrywanie systemów operacyjnych z użyciem p0f (advanced passive OS fingerprinting) w celach filtracji ruchu

- Możliwość logowania (lub nie) ruchu odpowiadającego każdej z reguł

- Elastyczna polityka routingu możliwa przez wybór bramy dla reguły (load balancing, redundancja, multi WAN i inne)

- Aliasy pozwalające na zgrupowanie adresów IP, sieci i portów – bardzo ułatwia i porządkuje pracę administratorów

- Przezroczysty firewall warstwy drugiej – mostkowanie interfejsów i filtrowanie ruchu między nimi, nawet bez wykorzystywania IP

- Scrubbing – „normalizacja” pakietów, pozwala na składanie pofragmentowanych pakietów w locie, zabezpieczając niektóre systemy operacyjne przed różnymi formami ataków, odrzuca pakiety TCP z nieprawidłową kombinacją flag

- domyślnie włączone w pfSense

- istnieje możliwość wyłączenia w razie potrzeby – funkcjonalność może powodować problemy z niektórymi połączeniami NFS

- Wyłączenie filtrowania – możliwość wyłączenia firewalla w pełni, kiedy tylko tego potrzebujesz

Tablica stanów

Większość firewalli nie posiada lub ma bardzo ubogą możliwość kontroli tablicy stanów. pfSense ma wiele udogodnień umożliwiających drobnostkową kontrolę tablicy stanów – jest to zasługa systemu FreeBSD, na której bazuje pfSense.

- Regulowany rozmiar tablicy stanów – domyślny rozmiar tablicy dobierany jest automatycznie proporcjonalnie do wielkości pamięci RAM zainstalowanej w systemie, jednak może zostać zwiększona w locie do wybranego rozmiaru. Każdy stan zajmuje około 1KB w pamięci RAM.

- Podstawy do tworzenia reguł:

- limitowanie jednoczesnych połączeń

- limitowanie stanów per host

- limitowanie nowych połączeń na sekundę

- definiowanie czasu trwania stanu

- definiowanie rodzaju stanu

- Rodzaje stanów – pfSense oferuje wiele opcji dla obsługi stanów:

- Keep state – działa z wszystkimi protokołami. Domyślne dla wszystkich reguł

- Sloppy state – działa z wszystkimi protokołami. Mniej restrykcyjny, użyteczny przy asymetrycznym routingu

- Synproxy state – działa jako proxy dla przychodzących połączeń TCP, chroniąc serwery przed podsłuchami TCP SYN

- None – nie przetrzymuje żadnych stanów dla ruchu sieciowego

- Optymalizacja tablicy stanów – pfSense oferuje 4 opcje dla optymalizacji:

- Normal – domyślny algorytm

- High latency – pomocne dla łączy z dużym opóźnieniem, jak np. łącza satelitarne – wydłuża czas trwania połączeń

- Aggressive – zakańcza połączenia znacznie szybciej, efektywniej używa zasoby, jednak może wystąpić odrzucanie spodziewanych połączeń

- Conservative – stara się zapobiegać odrzucaniu spodziewanych połączeń kosztem zwiększonego zużycia CPU i pamięci RAM

NAT

- Przekierowania portów, włączając również zakresy i różne adresy IP

- NAT 1:1 dla pojedynczych IP lub całych podsieci

- NAT wychodzący

- Odbicie NAT – dzięki czemu usługi z adresacji publicznej mogą być osiągane z wewnętrznych sieci

Wysoka dostępność - Kombinacja rozwiązań CARP i pfsync zapewnia funkcjonalność o wysokiej dostępności. Dwa lub więcej firewalli może zostać skonfigurowanych jako grupa failover. Gdy jeden z interfejsów odmówi posłuszeństwa, interfejs na drugim urządzeniu przejmuje jego rolę. pfSense zapewnia także synchronizację konfiguracji, zatem zmiany dokonane na pierwszym firewallu są odtwarzane także na drugim. Tablica stanów jest replikowana na wszystkie firewalle z grupy, oznacza to, że wszystkie trwające połączenia zostaną przejęte przez drugie urządzenie, co zapewni nieprzerwany dostęp do sieci.

Multi-WAN - Funkcjonalność pozwalająca na wykorzystanie wielu połączeń internetowych z użyciem load balancingu lub failover, dla zwiększonej wydajności i dystrybucji łącza.

Load Balancing - Load balancing wykorzystywany jest do dystrybuowania obciążenia między wieloma serwerami. Najczęściej jest wykorzystywane w przypadku serwerów webowych i pocztowych. Serwer, który przestanie odpowiadać na żądania ping, lub połączenia na porty TCP, jest usuwany z puli.

VPN

- IPsec

- IPsec pozwala na łączność z dowolnym urządzeniem wspierającym standard IPsec. Jest to najpopularniejszy ze standardów VPN, dostępny na większości open source’owych firewalli (m0n0wall i inne), a także w komercyjnych rozwiązaniach, jak Cisco czy Juniper.

- OpenVPN

- Elastyczne rozwiązanie SSL VPN wspierające szeroki zakres systemów operacyjnych

Serwer PPPoE

- PPTP Server

- PPTP był bardzo popularny, ponieważ niemal każdy OS posiada wbudowaną obsługę PPTP, wliczając w to wszystkie edycje Windowsa począwszy od 95 OSR2. Niestety, jest uznawany za niebezpieczny i nie powinien być używany.

pfSense oferuje usługę serwera PPPoE. Lokalna baza danych użytkowników lub serwer RADIUS mogą być wykorzystane do weryfikacji użytkowników.

Raportowanie i monitorowanie

- Wykresy RRD

- Dzięki wykresom RRD w pfSense możliwy jest dostęp do historycznych danych:

- zużycie CPU

- całkowita przepustowość

- stany firewalla

- indywidualna przepustowość dla portów

- liczba pakietów na sekundę dla portów

- czasy odpowiedzi bramek WAN

- kolejki ruchu, jeżeli wykorzystywany jest algorytm Traffic Shaping

- Informacje w czasie rzeczywistym

- Historyczne dane są ważne, jednak czasami bardziej pomocne mogą okazać się teraźniejsze statystyki

- Wykresy SVG pokazują przepustowość w czasie rzeczywistym dla każdego interfejsu

- Zegary w technologii AJAX pokazują w czasie rzeczywistym kolejkowanie ruchu

- Na głównej stronie firewalla także są umieszczone zegary AJAX pokazujące realne zużycie CPU, pamięci, pliku wymiany i dysku, a także tablicy stanów

Dynamiczny DNS

Klient dynamicznego DNS pozwala na rejestrację publicznego IP u wielu z dostawców Dynamic DNS:

Klient ma także możliwość aktualizacji DNS RFC 2136 z użyciem serwerów DNS takich, jak BIND.

- Custom – allowing defining update method for providers not specifically listed here.

- DNS-O-Matic

- DynDNS

- DHS

- DNSexit

- DyNS

- easyDNS

- freeDNS

- HE.net

- Loopia

- Namecheap

- No-IP

- ODS.org

- OpenDNS

- Route 53

- SelfHost

- ZoneEdit

DHCP

pfSense oferuje także rozwiązanie serwera DHCP.

pfSense w zastosowaniu produkcyjnym

- jako firewall i router maszyn wirtualnych

W odpowiednio zaprojektowanej infrastrukturze sieciowej, serwer QNAP został podłączony osobnymi interfejsami do WAN1 i LAN, a także wydzielonym interfejsem LAN4

eth3 dla WAN2 80.55.234.15 dedykowanym dla środowiska wirtualnego. W obrębie maszyn wirtualnych ruch jest odizolowany od sieci lokalnej serwera i trasowany na WAN2 za pomocą programowego routera pfSense, będącego jedną z nich.Wymagania sieciowe - fakty

- Router wymaga min. dwóch interfejsów: WAN2 i odizolowany LAN

- WAN2 musi być przyłączony bezpośrednio do publicznego Internetu

- Odizolowany LAN ma za zadanie agregować wszystkie uruchomione usługi

1. Wirtualny interfejs dla WAN routera

Do stworzenia pierwszego interfejsu WAN dla programowego routera w serwerze QNAP w ustawieniach sieci i przełączniku wirtualnym należy zacząć od utworzenia dedykowanego wirtualnego switcha przyłączonego do interfejsu WAN2. W chwili tworzenia wirtualny switch nie jest przypisany do żadnej maszyny wirtualnej oraz bez adresu IP, DHCP i NAT. Wirtualny switch będzie potrzebny w celu przyłączenia pierwszej karty sieciowej routera programowego do WAN2.

2. Wirtualny interfejs dla LAN routera

Aby utworzyć sieć lokalną dla maszyn wirtualnych, należy utworzyć dedykowany wirtualny przełącznik sieciowy, który w przeciwieństwie do poprzedniego switcha jest absolutnie wirtualny i nie przyłączony do żadnego fizycznego interfejsu, ale z ustawieniem klienta DHCP, który pozwoli dostać się maszynom wirtualnym do zasobów hosta.

Podsumowanie wirtualnych interfejsów

W ten sposób utworzone zostały dwa wirtualne przełączniki. Virtual Switch 4 dedykowany jest dla interfejsu WAN2 oraz Virtual Switch dla odizolowanego LAN'u dla maszyn wirtualnych.

W ten sposób utworzone zostały dwa wirtualne przełączniki. Virtual Switch 4 dedykowany jest dla interfejsu WAN2 oraz Virtual Switch dla odizolowanego LAN'u dla maszyn wirtualnych.

3. Maszyna wirtualna - instalacja routera pfSense

Do przygotowania poprawnie działającego odizolowanego środowiska wirtualnego warto zacząć od utworzenia jego serca – routera i firewall'a. Zatem w stacji wirtualizacji w serwerze QNAP należy przygotować nową maszynę na potrzeby pfSense. Należy pamiętać, że pfSense nie wywodzi się z gałęzi Linux-a, a z gałęzi BSD należącej do grupy systemów UNIX.

Zatem w ustawieniach maszyny wirtualnej konieczny jest wybór typu systemu UNIX, a dystrybucji – FreeBSD 9.1 z 512MB RAM i HDD 3GB oraz wskazanie obrazu ISO do nośnika instalacyjnego CD z oprogramowaniem pfSense – Download AMD64. W ustawieniach maszyny, należy przypisać kartę sieciową do utworzonego w punkcie 1 wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 4) łączącego z WAN2.

Zatem w ustawieniach maszyny wirtualnej konieczny jest wybór typu systemu UNIX, a dystrybucji – FreeBSD 9.1 z 512MB RAM i HDD 3GB oraz wskazanie obrazu ISO do nośnika instalacyjnego CD z oprogramowaniem pfSense – Download AMD64. W ustawieniach maszyny, należy przypisać kartę sieciową do utworzonego w punkcie 1 wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 4) łączącego z WAN2.

To jeszcze nie koniec! Przed uruchomieniem tej maszyny w ustawieniach urządzeń należy dodać kolejną kartę sieciową, ale tym razem przyłączyć ją do wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 5) utworzonego w punkcie 2 łączącego późniejsze wszystkie maszyny wirtualne. Należy pamiętać, aby model obydwu kart sieciowych był VirtIO.

4. Instalacja pfSense

Instalacja pfSense zajmuje zaledwie kilka minut, a w każdym kroku nie są wymagane żadne dodatkowe ustawienia wystarczy akceptować proponowane domyślnie zapytania.

Do stworzenia pierwszego interfejsu WAN dla programowego routera w serwerze QNAP w ustawieniach sieci i przełączniku wirtualnym należy zacząć od utworzenia dedykowanego wirtualnego switcha przyłączonego do interfejsu WAN2. W chwili tworzenia wirtualny switch nie jest przypisany do żadnej maszyny wirtualnej oraz bez adresu IP, DHCP i NAT. Wirtualny switch będzie potrzebny w celu przyłączenia pierwszej karty sieciowej routera programowego do WAN2.

2. Wirtualny interfejs dla LAN routera

Aby utworzyć sieć lokalną dla maszyn wirtualnych, należy utworzyć dedykowany wirtualny przełącznik sieciowy, który w przeciwieństwie do poprzedniego switcha jest absolutnie wirtualny i nie przyłączony do żadnego fizycznego interfejsu, ale z ustawieniem klienta DHCP, który pozwoli dostać się maszynom wirtualnym do zasobów hosta.

Podsumowanie wirtualnych interfejsów

W ten sposób utworzone zostały dwa wirtualne przełączniki. Virtual Switch 4 dedykowany jest dla interfejsu WAN2 oraz Virtual Switch dla odizolowanego LAN'u dla maszyn wirtualnych.

W ten sposób utworzone zostały dwa wirtualne przełączniki. Virtual Switch 4 dedykowany jest dla interfejsu WAN2 oraz Virtual Switch dla odizolowanego LAN'u dla maszyn wirtualnych.3. Maszyna wirtualna - instalacja routera pfSense

Do przygotowania poprawnie działającego odizolowanego środowiska wirtualnego warto zacząć od utworzenia jego serca – routera i firewall'a. Zatem w stacji wirtualizacji w serwerze QNAP należy przygotować nową maszynę na potrzeby pfSense. Należy pamiętać, że pfSense nie wywodzi się z gałęzi Linux-a, a z gałęzi BSD należącej do grupy systemów UNIX.

Zatem w ustawieniach maszyny wirtualnej konieczny jest wybór typu systemu UNIX, a dystrybucji – FreeBSD 9.1 z 512MB RAM i HDD 3GB oraz wskazanie obrazu ISO do nośnika instalacyjnego CD z oprogramowaniem pfSense – Download AMD64. W ustawieniach maszyny, należy przypisać kartę sieciową do utworzonego w punkcie 1 wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 4) łączącego z WAN2.

Zatem w ustawieniach maszyny wirtualnej konieczny jest wybór typu systemu UNIX, a dystrybucji – FreeBSD 9.1 z 512MB RAM i HDD 3GB oraz wskazanie obrazu ISO do nośnika instalacyjnego CD z oprogramowaniem pfSense – Download AMD64. W ustawieniach maszyny, należy przypisać kartę sieciową do utworzonego w punkcie 1 wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 4) łączącego z WAN2.To jeszcze nie koniec! Przed uruchomieniem tej maszyny w ustawieniach urządzeń należy dodać kolejną kartę sieciową, ale tym razem przyłączyć ją do wirtualnego przełącznika sieciowego (w przykładzie Virtual Switch 5) utworzonego w punkcie 2 łączącego późniejsze wszystkie maszyny wirtualne. Należy pamiętać, aby model obydwu kart sieciowych był VirtIO.

4. Instalacja pfSense

Instalacja pfSense zajmuje zaledwie kilka minut, a w każdym kroku nie są wymagane żadne dodatkowe ustawienia wystarczy akceptować proponowane domyślnie zapytania.

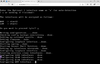

5. Konfiguracja interfejsów w pfSense

Zainstalowany pfSense zostanie uruchomiony po raz pierwszy. Podczas pierwszego uruchomienia pfSense zadaje szereg pytań w konsoli wymaganych do podstawowej pracy funkcjonalności routera. Pierwsze z pytań będzie odnosić się do VLAN'ów, które nie dotyczą opisywanego tematu. Następnym dość ważnym pytaniem będzie wskazanie urządzeń sieciowych dla interfejsów WAN i LAN. W tym zapytaniu konfigurator wyświetla listę dostępnych interfejsów. Dla kart sieciowych VirtIO będą to kolejno

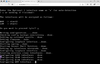

6. Konfiguracja adresów IP dla interfejsów sieciowych w pfSense

Po poprawnym skonfigurowaniu interfejsów sieciowych, pfSense zastosuje ustawienia i finalnie zostanie uruchomiony. W tym etapie zostanie wyświetlone menu w konsoli, w którym będzie trzeba skonfigurować podstawowe rzeczy tj. adresy IP.

Po poprawnym skonfigurowaniu interfejsów sieciowych, pfSense zastosuje ustawienia i finalnie zostanie uruchomiony. W tym etapie zostanie wyświetlone menu w konsoli, w którym będzie trzeba skonfigurować podstawowe rzeczy tj. adresy IP.

WAN adres IP

Konfiguracja adresu IP dla interfejsu WAN może być w trybie automatycznym z DHCP (niezalecane) lub statyczny – w przykładzie:

Adres IP:

Maska podsieci:

Brama wychodząca:

Podobne zapytanie będzie dotyczyło konfiguracji IPv6, które można zignorować i pozostawić w trybie DHCP. Wszystkie pozostałe zapytania należy potwierdzić i zakończyć konfiguracje adresów IP dla WAN.

LAN adresacja IP

W tym kroku pozostaje tylko zadeklarować adresację IP dla maszyn wirtualnych. W przykładzie wybrano:

Adres IP:

Maska podsieci:

Brama wychodząca: Brak - Gateway WAN

Ale jak to w routerach bywa, przydatne jest też DHCP. Dlatego w kolejnym kroku system zaproponuje uruchomienie serwera DHCP i określenie puli adresów IP. W przykładzie użyto zakres od

7. To już prawie wszystko...

Pozostało już teraz tylko zalogować się na interfejs pfSens. Jednak jak to w przypadku prawidłowych i bezpiecznych konfiguracjach routerów, panel zarządzania nie powinien być dostępny ze strony interfejsu WAN. A jak wiadomo ze strony interfejsu LAN nie możemy się na niego zalogować, ponieważ sieć jest odizolowana. I są tutaj dwa sposoby. Pierwszym z nim to odblokowanie interfejsu do pracy po stronie interfejsu WAN lub uruchomienie np. Ubuntu Live CD i zalogowanie się do panelu ustawień routera.

Aby odblokować Webowy panel zarządzania po WAN-ie, w konsoli pfSense należy przejść do powłoki shell, a następnie wyłączyć reguły firewall-a poleceniem:

(Należy pamiętać, że ustawienie nie jest trwałe i po zakończonej pracy należy je przywrócić poleceniem

Aby odblokować Webowy panel zarządzania po WAN-ie, w konsoli pfSense należy przejść do powłoki shell, a następnie wyłączyć reguły firewall-a poleceniem:

(Należy pamiętać, że ustawienie nie jest trwałe i po zakończonej pracy należy je przywrócić poleceniem

Aby dostać się do panelu zarządzania można też dodać regułę

UWAGA! Dodanie tej reguły otworzy dostęp dla Wszystkich po stronie WAN do interfejsu zarządzania oprogramowaniem pfSense. Dlatego zalecane jest dodanie własnych reguł określających dostęp i wycofanie wcześniej dodanej reguły dostępu dla wszystkich.

UWAGA! Dodanie tej reguły otworzy dostęp dla Wszystkich po stronie WAN do interfejsu zarządzania oprogramowaniem pfSense. Dlatego zalecane jest dodanie własnych reguł określających dostęp i wycofanie wcześniej dodanej reguły dostępu dla wszystkich.

Domyślne poświadczenia logowania dla pfSense, to użytkownik:

Zainstalowany pfSense zostanie uruchomiony po raz pierwszy. Podczas pierwszego uruchomienia pfSense zadaje szereg pytań w konsoli wymaganych do podstawowej pracy funkcjonalności routera. Pierwsze z pytań będzie odnosić się do VLAN'ów, które nie dotyczą opisywanego tematu. Następnym dość ważnym pytaniem będzie wskazanie urządzeń sieciowych dla interfejsów WAN i LAN. W tym zapytaniu konfigurator wyświetla listę dostępnych interfejsów. Dla kart sieciowych VirtIO będą to kolejno

vtnet0 (WAN2) i vtnet1 (LAN).

6. Konfiguracja adresów IP dla interfejsów sieciowych w pfSense

Po poprawnym skonfigurowaniu interfejsów sieciowych, pfSense zastosuje ustawienia i finalnie zostanie uruchomiony. W tym etapie zostanie wyświetlone menu w konsoli, w którym będzie trzeba skonfigurować podstawowe rzeczy tj. adresy IP.

Po poprawnym skonfigurowaniu interfejsów sieciowych, pfSense zastosuje ustawienia i finalnie zostanie uruchomiony. W tym etapie zostanie wyświetlone menu w konsoli, w którym będzie trzeba skonfigurować podstawowe rzeczy tj. adresy IP.WAN adres IP

Konfiguracja adresu IP dla interfejsu WAN może być w trybie automatycznym z DHCP (niezalecane) lub statyczny – w przykładzie:

Adres IP:

80.55.234.15Maska podsieci:

(255.255.255.0)/24Brama wychodząca:

80.55.234.1Podobne zapytanie będzie dotyczyło konfiguracji IPv6, które można zignorować i pozostawić w trybie DHCP. Wszystkie pozostałe zapytania należy potwierdzić i zakończyć konfiguracje adresów IP dla WAN.

LAN adresacja IP

W tym kroku pozostaje tylko zadeklarować adresację IP dla maszyn wirtualnych. W przykładzie wybrano:

Adres IP:

10.0.50.1Maska podsieci:

(255.255.255.0)/24Brama wychodząca: Brak - Gateway WAN

Ale jak to w routerach bywa, przydatne jest też DHCP. Dlatego w kolejnym kroku system zaproponuje uruchomienie serwera DHCP i określenie puli adresów IP. W przykładzie użyto zakres od

10.0.50.100 do 10.0.50.199.

7. To już prawie wszystko...

Pozostało już teraz tylko zalogować się na interfejs pfSens. Jednak jak to w przypadku prawidłowych i bezpiecznych konfiguracjach routerów, panel zarządzania nie powinien być dostępny ze strony interfejsu WAN. A jak wiadomo ze strony interfejsu LAN nie możemy się na niego zalogować, ponieważ sieć jest odizolowana. I są tutaj dwa sposoby. Pierwszym z nim to odblokowanie interfejsu do pracy po stronie interfejsu WAN lub uruchomienie np. Ubuntu Live CD i zalogowanie się do panelu ustawień routera.

Aby odblokować Webowy panel zarządzania po WAN-ie, w konsoli pfSense należy przejść do powłoki shell, a następnie wyłączyć reguły firewall-a poleceniem:

Aby odblokować Webowy panel zarządzania po WAN-ie, w konsoli pfSense należy przejść do powłoki shell, a następnie wyłączyć reguły firewall-a poleceniem:

Bash:

pfctl -dpfctl -eAby dostać się do panelu zarządzania można też dodać regułę

zezwól wszystkim(/allow all) na interfejsie WAN.

Bash:

pfSsh.php playback enableallowallwan UWAGA! Dodanie tej reguły otworzy dostęp dla Wszystkich po stronie WAN do interfejsu zarządzania oprogramowaniem pfSense. Dlatego zalecane jest dodanie własnych reguł określających dostęp i wycofanie wcześniej dodanej reguły dostępu dla wszystkich.

UWAGA! Dodanie tej reguły otworzy dostęp dla Wszystkich po stronie WAN do interfejsu zarządzania oprogramowaniem pfSense. Dlatego zalecane jest dodanie własnych reguł określających dostęp i wycofanie wcześniej dodanej reguły dostępu dla wszystkich.Domyślne poświadczenia logowania dla pfSense, to użytkownik:

admin, a hasło pfsense.

Skoro serce sieci zostało uruchomione, to nie pozostało nic innego jak instalacja maszyn wirtualnych. W efekcie każda z nich będzie "wychodziła" na świat dedykowanym interfejsem WAN2 i będą chronione bramą firewall. W przykładzie na zdjęciach poniżej efekt działania pfSense, którego serwer DHCP z automatu przydzielił adres IP dla uruchomionego systemu operacyjnego Ubuntu i zezwolił na dostęp do Internetu.

voilà

Więcej na temat konfiguracji i ustawieniach pfSense można przeczytać w oficjalnej dokumentacji.