Jak zabezpieczyć serwer?

... i uchronić się przed atakami tj. malware typu Qlocker?

REKOMENDACJE EKSPERTÓW

... i uchronić się przed atakami tj. malware typu Qlocker?

REKOMENDACJE EKSPERTÓW

- Zainstaluj Malware Remover

- Zaktualizuj oprogramowanie firmware

- Włącz automatyczne aktualizacje

- Wykonaj poniższy zestaw zalecany przez ekspertów QNAP (!)

- Wyłącz TELNET

- Zainstaluj QVPN i włącz protokół Qbelt

- Zmień domyślne porty, tj. FAQ SSH, FTP, Rsync, RTRR, panelu do zarządzania serwerem QNAP na wyższe z przedziału 30 000-50 000.

* Podane porty są dla przykładu. Użyj generator wysokich portów dla QNAP:Usługa Oryginalny port Przykładowy nowy port QTS Web 8080 48080 * QTS Web SSL 443 48443 * FAQ SSH 22 48022 * FTP 21 40021 * Rsync 873 48873 * RTRR 8899 48899 * QVPN/Qbelt 443 48443 * QVPN/OpenVPN 1194 48194 *

→ QNAP Random Port Generator

Gdzie zmienić domyślne porty?

- W serwerze Web używaj standardowych portów: 80 i 443 dla SSL.

- Zainstaluj i włącz aplikację QuFirewall. Aktywuj w firewall Basic profile.

- Jeśli potrzebujesz zdalnego dostępu do serwera lub masz uruchomione aplikacje tj. jak Plex konieczne jest dodanie dodatkowych reguł.

- zezwól na dostęp do serwera via QVPN/Qbelt

- zezwól na dostęp do serwera via QVPN/L2TP-IPsec

- zezwól na dostęp do serwera via QVPN/OpenVPN

- zezwól na dostęp do serwera via QVPN/WireGuard

- zezwól na zdalny dostęp dla Plex, aby inni użytkownicy mogli łączyć się z Twoim serwerem

- jeśli korzystasz z Wordpress lub innych serwisów WWW, zezwól na dostęp na portach 80 i 443

W tym celu edytuj aktywowany profil w aplikacji QuFirewall i dodaj odpowiednio poniższe reguły tak, aby uzyskać poniższy wzorzec.

Bezpieczeństwo: Wysokie!

Domyślna

regułaEdytowalna

regułaUprawnienia

dostępuInterfejs

sieciowyŹródło próbujące

uzyskać dostępMaska podsieci

dla adresacji IPProtokół

sieciowyPort

usługiNotka referencyjna

/ Opis usług

Zezwól Aplikacja Domyślne:

Aplikacje tj. Virtualization Station, Container Station

Odmów PSIRT Domyślne:

Product Security Incident Response Team

Odmów Ochrona dostępu adresów IP Domyślne: Automatycznie zablokowane adresy IP

po zbyt wielu nieudanych próbach logowania w określonym czasie✔ Zezwól All IP, podsieć IP: 10.6.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/Qbelt ✔ Zezwól All IP, podsieć IP: 10.2.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/L2TP-IPSec ✔ Zezwól All IP, podsieć IP: 10.8.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/OpenVPN ✔ Zezwól All IP, podsieć IP: 198.18.7.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/WireGuard ✔ Zezwól All Region: Polska - TCP 48021,45536-46559 Port serwera FTP oraz zakres portów trybu pasywnego ✔ Zezwól All Any - UDP 48443 Port dostępu usługi QVPN/Qbelt ✔ Zezwól All Any - UDP 1701 Port dostępu usługi QVPN/L2TP-IPSec traffic ✔ Zezwól All Any - UDP 500 Port dostępu usługi QVPN/L2TP-IPSec IKE ✔ Zezwól All Any - UDP 4500 Port dostępu usługi QVPN/L2TP-IPSec NAT-T ✔ Zezwól All Any - UDP 48194 Port dostępu usługi QVPN/OpenVPN ✔ Zezwól All Any - UDP 51820 Port dostępu usługi QVPN/WireGuard ✔ Zezwól All Any - TCP 80,443 Porty dla serwera Web ✔ Zezwól All Any - TCP 32400 Port dla aplikacji Plex* ...

✔ Zezwól All 192.168.0.0 (/24) 255.255.255.0 Any Any Domyślne:

Adresacja Twojej sieci z której masz pełny dostęp do serwera, np.:

192.168.88.0/24, 192.168.0.0/24, 172.168.0.0/16, 10.0.0.0/8...

✔ Odmów All Any Any Any Domyślne:

Odmów wszystkie pozostałe połączenia

Na tym etapie powinieneś zakończyć zabezpieczenia serwera.

Informacja: Kolejność ma znaczenie. Reguła odmów powinna być na końcu.

Uwaga! Nie dodawaj reguły: Zezwól, All, Any, Any... - wtedy firewall przestanie mieć znaczenie.

Dziękujemy!

- zezwól na dostęp do serwera via QVPN/Qbelt

- Jeżeli natomiast z jakiegoś powodu, korzystasz z większej ilości usług zdalnych, np. Music Station w Car Audio, udostępniasz albumy via QuMagie i jesteś zmuszony zastosować wyjątek i nie korzystać w tym celu z połączenia via VPN, skorzystaj z poniższego wzorca. Poniższe reguły w połączeniu ze zmianą portów zabezpieczą Twój serwer na ataki z botnetów pochodzących z innych rejonów niż Polska.

Bezpieczeństwo: Średnio-Niskie

Notka: Pamiętaj poniższe reguły są mniej zalecane niż wzorzec z punktu 6 z wykorzystaniem VPN!

Domyślna

regułaEdytowalna

regułaUprawnienia

dostępuInterfejs

sieciowyŹródło próbujące

uzyskać dostępMaska podsieci

dla adresacji IPProtokół

sieciowyPort

usługiNotka referencyjna

/ Opis usług

Zezwól Aplikacja Domyślne:

Aplikacje tj. Virtualization Station, Container Station

Odmów PSIRT Domyślne:

Product Security Incident Response Team

Odmów Ochrona dostępu adresów IP Domyślne: Automatycznie zablokowane adresy IP

po zbyt wielu nieudanych próbach logowania w określonym czasie✔ Zezwól All IP, podsieć IP: 10.6.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/Qbelt ✔ Zezwól All IP, podsieć IP: 10.2.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/L2TP-IPSec ✔ Zezwól All IP, podsieć IP: 10.8.0.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/OpenVPN ✔ Zezwól All IP, podsieć IP: 198.18.7.0 (/24) 255.255.255.0 Any Any Wszystkie usługi i porty w serwerze dostępne via QVPN/WireGuard ✔ Zezwól All Region: Polska - TCP 48080,48443 Porty zarządzania QNAP, Qsync, QuMagie... dostęp tylko z Polski

Wyłącz tą regułę, aby uzyskać:

Bezpieczeństwo: Średnio-wysokie✔ Zezwól All Region: Polska - TCP 48021,45536-46559 Port serwera FTP oraz zakres portów trybu pasywnego ✔ Zezwól All Any - UDP 48443 Port dostępu usługi QVPN/Qbelt ✔ Zezwól All Any - UDP 1701 Port dostępu usługi QVPN/L2TP-IPSec traffic ✔ Zezwól All Any - UDP 500 Port dostępu usługi QVPN/L2TP-IPSec IKE ✔ Zezwól All Any - UDP 4500 Port dostępu usługi QVPN/L2TP-IPSec NAT-T ✔ Zezwól All Any - UDP 48194 Port dostępu usługi QVPN/OpenVPN ✔ Zezwól All Any - UDP 51820 Port dostępu usługi QVPN/WireGuard ✔ Zezwól All Any - TCP 80,443 Porty dla serwera Web ✔ Zezwól All Any - TCP 32400 Port dla aplikacji Plex* ✔ Zezwól All Any - TCP 8096 Port dla aplikacji Emby/Jellyfin* ✔ Zezwól All Any - TCP 6881-6889 Porty dla aplikacji Download Station ✔ Zezwól All Any - UDP 6881-6889 Porty dla aplikacji Download Station ✔ Zezwól All Any - TCP 48873 Port Rsync dla HBS3 ✔ Zezwól All Any - TCP 48899 Port RTRR dla HBS3 ✔ Zezwól All Any - TCP 42000,6881 Porty dla aplikacji Rtorrent-Pro ✔ Zezwól All Any - UDP 42000,6881 Porty dla aplikacji Rtorrent-Pro ✔ Zezwól All Any - TCP 14023-14024 Port dla aplikacji SoulseekCloud ...

✔ Zezwól All 192.168.0.0 (/24) 255.255.255.0 Any Any Domyślne:

Adresacja Twojej sieci z której masz pełny dostęp do serwera, np.:

192.168.88.0/24, 192.168.0.0/24, 172.168.0.0/16, 10.0.0.0/8...

✔ Odmów All Any Any Any Domyślne:

Odmów wszystkie pozostałe połączenia

Informacja: Kolejność ma znaczenie. Reguła odmów powinna być na końcu.

Uwaga! Nie dodawaj reguły: Zezwól, All, Any, Any... - wtedy firewall przestanie mieć znaczenie.

Dziękujemy

Objaśnienia

Edytowalna reguła:

✔ – Tak, należy dodać samemu

Any – Dowolny (np. jakikolwiek protokół sieciowy TCP/UDP, jakikolwiek porty - innym słowem wszystkie)

All – Wszystkie (np. wszystkie interfejsy sieciowe)

* Plex:

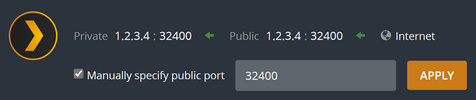

W aplikacji Plex należy wyłączyć mapowanie portu i korzystać ze statycznego portu, tj. 32400.

Często zadawane pytania

Q: Czy jeśli na routerze mam przekierowany tylko port QTS Web SSL, to czy muszę stosować te reguły?

A: Tak. Filtrowanie według regionu może odrzucić potencjalny atak botnetu pochodzący z krajów innych niż Polska.

Ważna informacja

Powyższe reguły nie oznaczają, że możesz przestać monitorować aktywność na serwerze. Każda instalowana aplikacja w serwerze oraz oprogramowanie pokładowe firmware wymagają regularnych aktualizacji.

Masz pytania?