Jak już ze dwa dni temu pisałem na czacie, od kilku dni znowu występują chyba jakieś zmasowane ataki na QNAPy. Z fb wynika, że nawet komuś tam poszyfrowało dane, a na czasie @Silas Mariusz coś wspominał o dużej ilości tego typu zgłoszeń.

W administracji mam trzy QNAPy, wszędzie mam publiczny i stały adres IP. Urządzenia nie są zarejestrowane w myqnapcloud, a na każdym z nich jedynym "publicznym" punktem styku jest serwer OpenVPN (na zmienionych portach) a więc na routerze następuje przekierowanie tego portu na QNAPa.

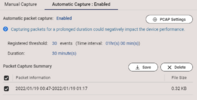

Na wszystkich urządzeniach uruchomiony QuFirewall i to właśnie z niego zrzuciłem sobie statystyki ilości blokowań.

Wygląda to tak jak na poniższym wykresie:

- lokalizacja A (między 20 a 30 grudnia była w ogóle odcięta od internetu) - w dniach 1-5 stycznia widać wzrost, następie skok 6 stycznia

- lokalizacja B - tutaj wyraźnie widać wzrost 25 grudnia, liczba utrzymuje się na stałym poziomie do 4 stycznia, potem 6-7 stycznia nic, 8 stycznia pik a 9 stycznia bardzo mała liczba

- lokalizacja C - tutaj cały czas pomijalne wartości, nie widać żadnych ataków

Pamiętając sytuację z wiosny 2021, czy tym razem znowu musimy się czegoś bać, czy mając zastosowane zasady o których wtedy było głośno (m.in. brak dostępu do myqnapcloud, wyłączone konto admina itd) można spać spokojnie?

W administracji mam trzy QNAPy, wszędzie mam publiczny i stały adres IP. Urządzenia nie są zarejestrowane w myqnapcloud, a na każdym z nich jedynym "publicznym" punktem styku jest serwer OpenVPN (na zmienionych portach) a więc na routerze następuje przekierowanie tego portu na QNAPa.

Na wszystkich urządzeniach uruchomiony QuFirewall i to właśnie z niego zrzuciłem sobie statystyki ilości blokowań.

Wygląda to tak jak na poniższym wykresie:

- lokalizacja A (między 20 a 30 grudnia była w ogóle odcięta od internetu) - w dniach 1-5 stycznia widać wzrost, następie skok 6 stycznia

- lokalizacja B - tutaj wyraźnie widać wzrost 25 grudnia, liczba utrzymuje się na stałym poziomie do 4 stycznia, potem 6-7 stycznia nic, 8 stycznia pik a 9 stycznia bardzo mała liczba

- lokalizacja C - tutaj cały czas pomijalne wartości, nie widać żadnych ataków

Pamiętając sytuację z wiosny 2021, czy tym razem znowu musimy się czegoś bać, czy mając zastosowane zasady o których wtedy było głośno (m.in. brak dostępu do myqnapcloud, wyłączone konto admina itd) można spać spokojnie?